Als erfahrener Netzwerkexperte weiß ich: Ein Raspberry Pi ist die ideale Basis für einen privaten VPN-Server. So greifen Sie sicher von unterwegs auf Ihr Heimnetzwerk zu – auf Dateien, PCs oder Smart-Home-Geräte. Viele Router bieten VPN-Funktionen, doch ein dedizierter Pi ist energieeffizient, leistungsstark und unkompliziert.

Stellen Sie den Pi neben Ihren Router, und er läuft diskret im Hintergrund. Ihr Smartphone, Tablet oder Laptop verhält sich dann überall wie zu Hause – geschützt durch starke Verschlüsselung.

Raspberry Pi als VPN-Server einrichten

Raspberry Pi vorbereiten

Starten Sie mit einem Gehäuse, einer 16-GB-microSD-Karte und Ethernet-Anschluss für minimale Latenz. Kein Monitor nötig – alles läuft headless über SSH.

Raspbian installieren

Die offizielle Empfehlung der Raspberry Pi Foundation: Raspbian (Debian-basiert, stabil und sicher). Laden Sie die Raspbian-Download-Seite die neueste Lite-Version herunter – perfekt ohne GUI.

Limitiertes Angebot: 3 Monate GRATIS! Holen Sie sich ExpressVPN. Sicher und Streaming-freundlich.

Verwenden Sie Etcher, um das Image auf die SD-Karte zu flashen. Erstellen Sie danach in der boot-Partition eine Datei namens "ssh" (ohne Endung) für SSH-Zugriff.

Stecken Sie die Karte ein, booten Sie den Pi und finden Sie seine IP im Router-Admin. Verbinden Sie sich via SSH: ssh pi@IhrePi-IP (Standard-Passwort: raspberry).

OpenVPN installieren und konfigurieren

OpenVPN ist robust und bewährt. Aktualisieren Sie zuerst:

$ sudo apt update && sudo apt upgradeDann:

$ sudo apt install openvpn easy-rsa

Zertifizierungsstelle (CA) erstellen

Für sichere Authentifizierung erstellen Sie Zertifikate.

$ sudo make-cadir /etc/openvpn/easy-rsa $ cd /etc/openvpn/easy-rsaVerknüpfen Sie OpenSSL:

$ ls | grep -i openssl $ sudo ln -s openssl-1.0.0.cnf openssl.cnf

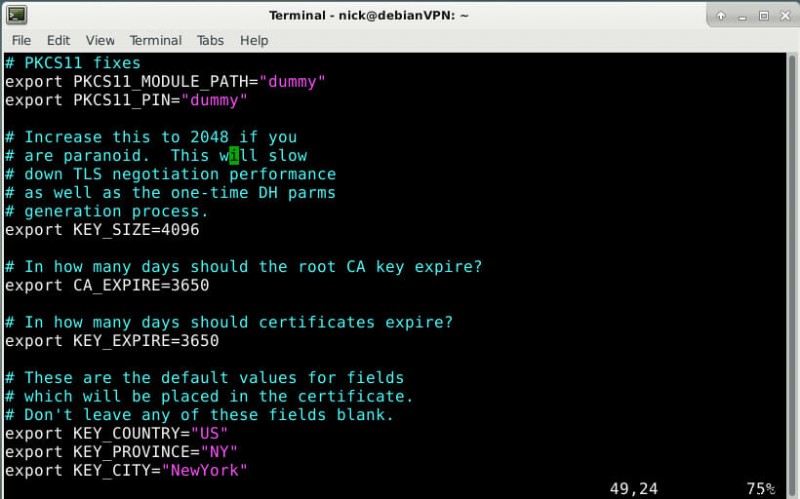

Bearbeiten Sie vars (z.B. mit nano): Setzen Sie KEY_SIZE=4096 und CA-Details (z.B. KEY_COUNTRY="DE", KEY_NAME="HomeVPN").

export KEY_SIZE=4096 export KEY_COUNTRY="DE" export KEY_PROVINCE="Bayern" export KEY_CITY="München" export KEY_ORG="Privat" export KEY_EMAIL="admin@beispiel.de" export KEY_OU="HomeVPN" export KEY_NAME="HomeVPN"

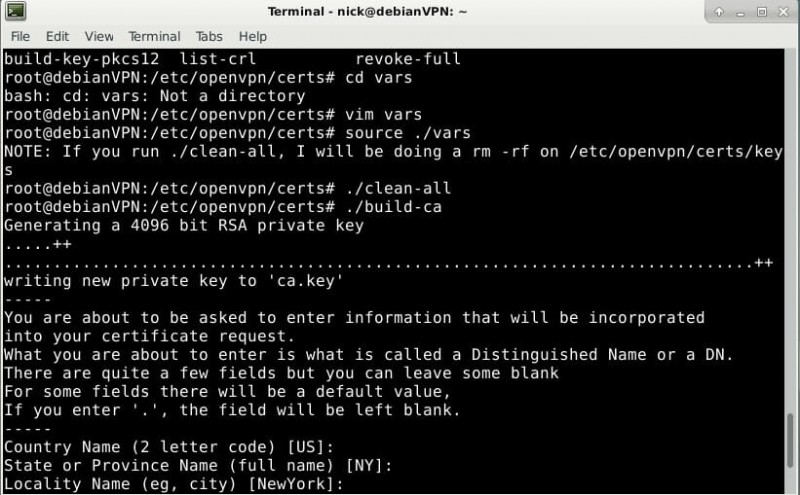

Source vars, clean-all, build-ca (starkes Passwort!):

$ source ./vars $ ./clean-all $ ./build-ca

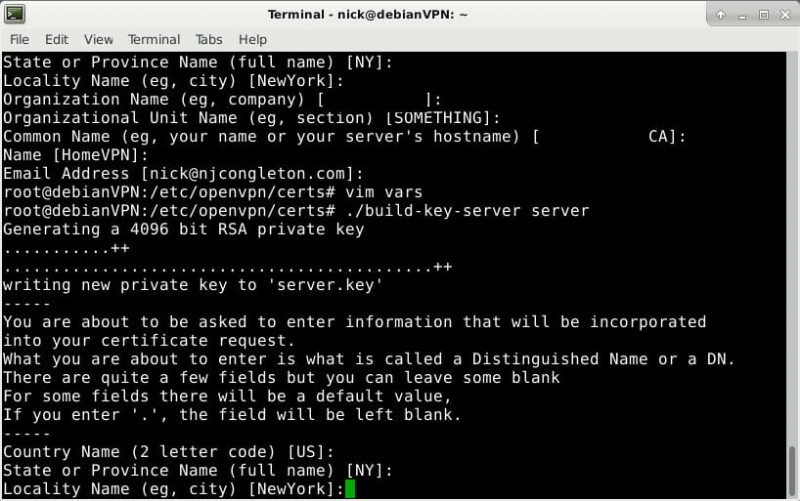

Schlüssel generieren

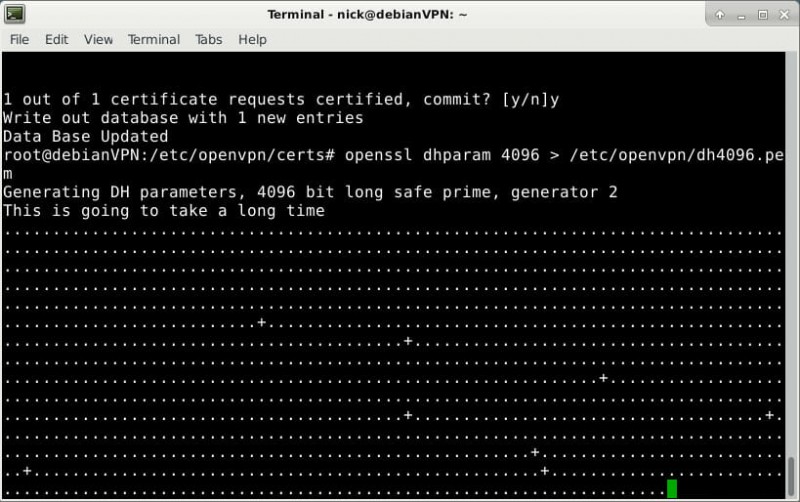

$ ./build-key-server server $ openssl dhparam -out dh4096.pem 4096 $ openvpn --genkey --secret keys/ta.key

Server-Konfiguration

$ gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf

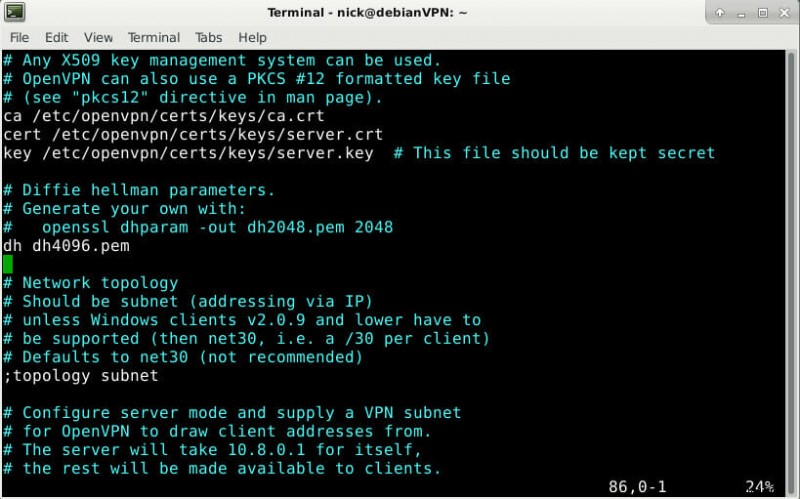

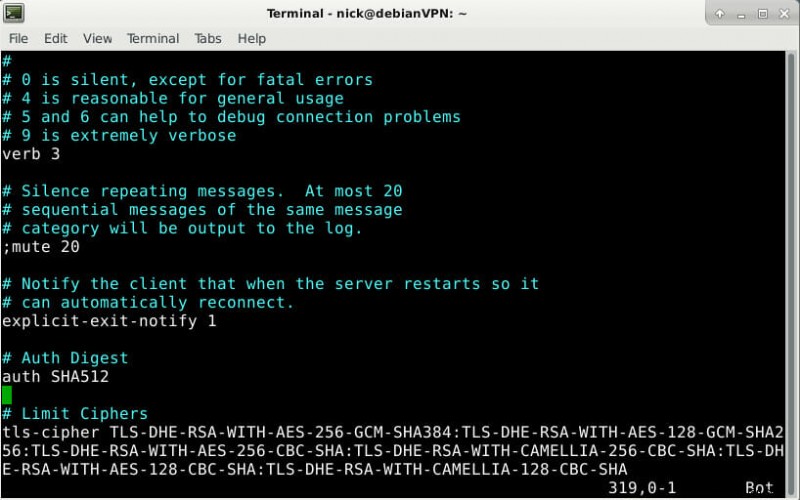

Bearbeiten Sie /etc/openvpn/server.conf:

ca keys/ca.crt cert keys/server.crt key keys/server.key dh dh4096.pem tls-auth keys/ta.key 0 cipher AES-256-CBC auth SHA512

push "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 208.67.222.222" push "dhcp-option DNS 208.67.220.220" user openvpn group nogroup

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Server starten

$ sudo adduser --system --shell /usr/sbin/nologin --no-create-home openvpn $ sudo systemctl start openvpn@server $ sudo systemctl enable openvpn@server $ sudo systemctl status openvpn@server

Client einrichten

$ cd /etc/openvpn/easy-rsa $ source ./vars $ ./build-key client

Client-Konfig

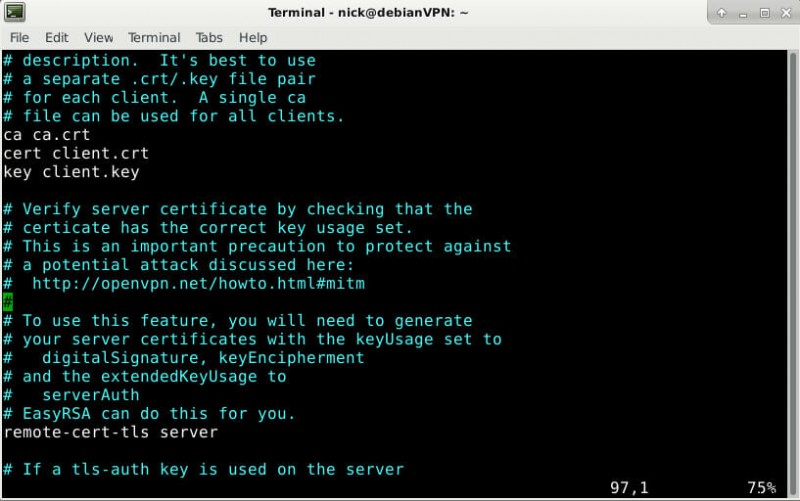

$ mkdir -p /etc/openvpn/client $ cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client/client.ovpn

Passen Sie client.ovpn an (Ihre öffentliche IP via whatismyip):

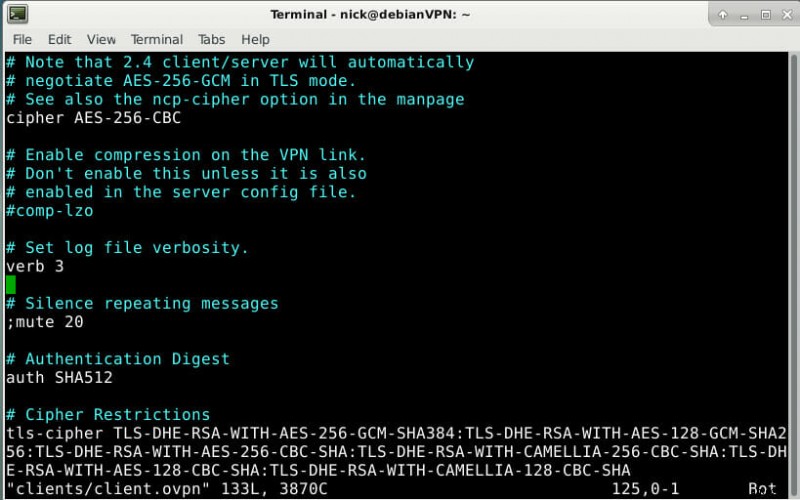

remote IhreÖffentlicheIP 1194 ca ca.crt cert client.crt key client.key tls-auth ta.key 1 cipher AES-256-CBC auth SHA512

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

$ sudo tar cJf client.tar.xz -C /etc/openvpn/easy-rsa/keys ca.crt client.crt client.key -C /etc/openvpn/client client.ovpn

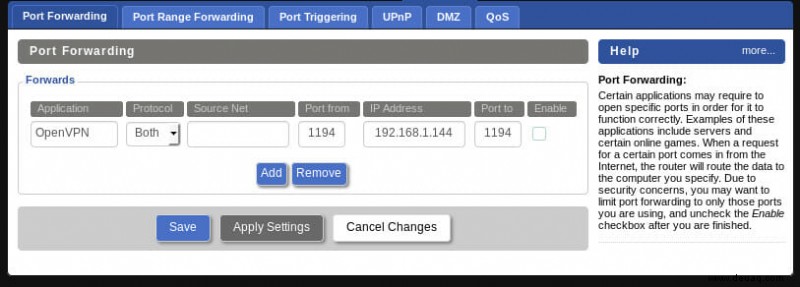

Portweiterleitung

Im Router: Forward Port 1194 (UDP) zur Pi-IP. Vermeiden Sie Konflikte mit bestehenden VPNs.

Client verbinden

Windows: OpenVPN GUI. Android: OpenVPN for Android. Linux:

$ sudo apt install openvpn $ sudo openvpn --config client.conf

Fazit: Ihr Raspberry Pi VPN im Einsatz

Mit dieser bewährten Einrichtung surfen Sie sicher und greifen nahtlos auf Ihr Netzwerk zu – unbegrenzt Geräte. Testen Sie gründlich für optimale Sicherheit.