Das Dark Web beherbergt Untergrundaktivitäten und clevere Hacker, bietet aber auch einen der sichersten Orte für anonymes Surfen – sicherer als Ihr üblicher Browser. Es ist kein Geheimnis: Ihre Online-Aktivitäten werden von Google, Facebook, Amazon, Überwachungsdiensten und Hackern nachverfolgt.

Wir empfehlen Datenschutz-Add-ons, die Tracker blocken. Für echte Anonymität ist jedoch der Tor-Browser unschlagbar. Basierend auf unserer langjährigen Expertise in Datenschutz teilen wir hier bewährte Regeln für die sichere Nutzung.

Was schützt Tor?

Tor schützt vor Spam, Werbung, Unternehmen und anderen Nutzern. Surfen Sie ohne Angst vor Identitätsdieben und Stalkern.

Was können Sie mit Tor tun?

Versenden Sie private Fotos, nutzen Sie Social Media anonym, schreiben Sie Blogposts ohne Spuren. Mehr Infos: Zugriff auf Dark Web.

Die fünf wichtigsten sicheren Methoden für Dark-Web-Nutzung

Maßnahme Nr. 1: Halten Sie Tor stets auf dem neuesten Stand

Tor ist sicherer als Chrome oder Firefox, aber nicht unangreifbar. 2013 attackierte der Trojaner Chewbacca Bankdaten; 2016 nutzte das FBI Torsploit zur Deanonymisierung. Böswillige Exit-Nodes infizierten Systeme. Tor patched solche Lücken rasch – halten Sie den Browser aktuell.

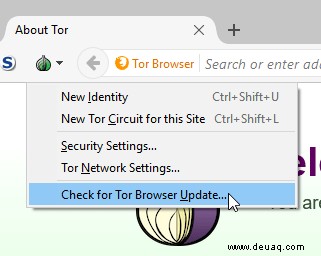

- Beim Start: Zwiebel-Symbol > "Nach Update suchen" (manuell sicherer).

- Sicherheitsstufe auf Hoch bei sensiblen Diensten.

Don't Nr. 1: Kein Torrenting über Tor

Torrents umgehen Tor-Schutz, enthüllen Ihre IP an Peers und Tracker. Das ermöglicht Malware-Angriffe oder Behördenhinweise bei Urheberrechtsverstößen. Torrents belasten das Netz – Tor blockiert sie an Exit-Nodes standardmäßig.

Maßnahme Nr. 2: Neue Identität bei Bedarf

Tor warnt vor Tracking-Versuchen. So handeln Sie:

Falls Privatsphäre gefährdet:

- Zwiebel-Symbol > "Neue Identität" – Neustart, IP-Reset.

Don't Nr. 2: Maximieren Sie nicht das Fenster

Standardgröße beibehalten: Maximieren verrät Monitor-Auflösung, kombiniert mit anderen Daten identifizierbar.

Maßnahme Nr. 3: Kombinieren Sie Tor mit VPN

Tor ist ein Proxy, schützt nur Browser-Traffic. Risiken durch Exit-Nodes minimieren: VPN verschlüsselt alles, speichert keine Logs. Empfohlen:

- ProtonVPN: Tor-freundliche Server.

- ExpressVPN: Onion-Login.

- AirVPN: Tor vor VPN.

Bezahlte VPNs sind zuverlässiger als Gratis-Optionen.

Don't Nr. 3: Google-Suche vermeiden

Google trackt trotz Tor (Exit-IP), fordert CAPTCHAs. Nutzen Sie DuckDuckGo (Onion-Version), Startpage oder Tor-Standard.

Maßnahme Nr. 4: Betreiben Sie ein Tor-Relay

Stärken Sie das Netz: Mittelrelays weiterleiten Traffic sicher (Ihre IP unsichtbar). Exit-Nodes riskant (rechtliche Haftung) – vermeiden Sie vom Heim-PC. Benötigt Linux (Debian/Ubuntu), Windows: VM.

Don't Nr. 4: Keine echte E-Mail angeben

Tor umsonst, wenn echte Mail verrät. Nutzen Sie temporäre Adressen wie MailDrop oder Fake Name Generator.

Maßnahme Nr. 5: Anonyme E-Mails via Tor

Normale Mails unverschlüsselt. ProtonMail (CERN, Ende-zu-Ende): Onion-Site protonirockerxow.onion (kostenlos: 500 MB/150 Nachrichten/Tag; Plus: 5 €/Monat). Alternative: Bitmessage (Desktop, USB-fähig).

Don't Nr. 5: Add-ons sparsam

Tor (Firefox-basiert) erlaubt Erweiterungen, aber sie gefährden Anonymität (z.B. Fingerprinting). Genug: Vorinstallierte NoScript und HTTPS Everywhere. Zu viele verlangsamen Tor weiter.