Neue Forschung der Ben-Gurion University of the Negev beweist: Ein manipuliertes Ersatzdisplay kann Smartphones infiltrieren, Sicherheitsmaßnahmen umgehen und persönliche Daten an Angreifer senden.

Im Rahmen eines Papers auf dem Usenix-Workshop 2017 zu offensiven Technologien demonstrierten israelische Forscher, wie günstige Komponenten unter 10 Dollar (ca. 8 £) ein Smartphone lahmlegen können. Indem sie einen Chip in ein Drittanbieter-Touchscreen einbetteten, griffen sie in die Hardware-zu-OS-Kommunikation ein.

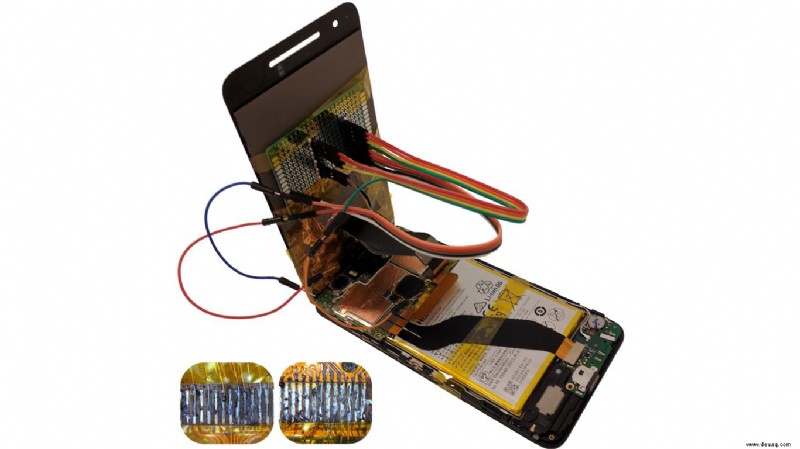

An Huawei Nexus 6P und LG G Pad 7.0 getestet: Mit einem Haartrockner lösten sie den Touchscreen-Controller, verbanden eine Arduino-Plattform mit ATmega328-Mikrocontroller an die Kupferpads und löten es fest. So entstand ein „Chip-in-the-Middle“-Angriff, der Tastatureingaben protokollierte, Apps installierte und Nutzerfotos per E-Mail an den Angreifer sandte.

Mit einem STM32L432-Mikrocontroller gelang dasselbe; die Methode funktioniert mit gängigen Mikrocontrollern. Zwar ragte ein Kabelbündel heraus, doch mit etwas Aufwand wirkt es wie ein normaler Ersatz-Touchscreen.

Verwandte Themen: Motorola patentiert selbstheilenden Bildschirm | Mord im Amazon-Zeitalter: Smart Speaker revolutionieren Detektivarbeit | Neuronale Netze knacken Fingerabdrücke.

„Die Bedrohung bösartiger Peripheriegeräte darf nicht unterschätzt werden“, warnen die Forscher. „Solche Angriffe sind machbar, skalierbar und für viele Erkennungsmethoden unsichtbar. Hersteller sollten Ersatzteile als untrustworthy betrachten und Abwehrstrategien anpassen.“

Mehr dazu: Motorola patentiert selbstheilenden Telefonbildschirm

Die Tests liefen auf Android-Geräten, doch ähnliche Angriffe seien bei iPhones möglich. Vorgeschlagene Schutzmaßnahmen: Günstige Hardware-Lösungen ohne CPU-Änderungen.

Sicherheitsexperte Davey Winder (IT Security Thing) relativiert: „Wenn ein Hacker schon physisch am Gerät ist, gibt es einfachere Wege zum Datenklau. Warum den Touchscreen ersetzen, wenn physischer Zugriff reicht?“ Winder im Gespräch mit Alphr.